|

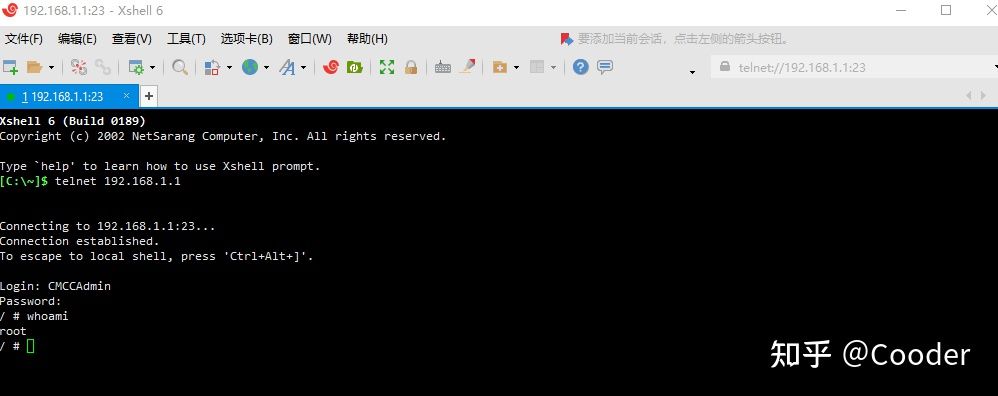

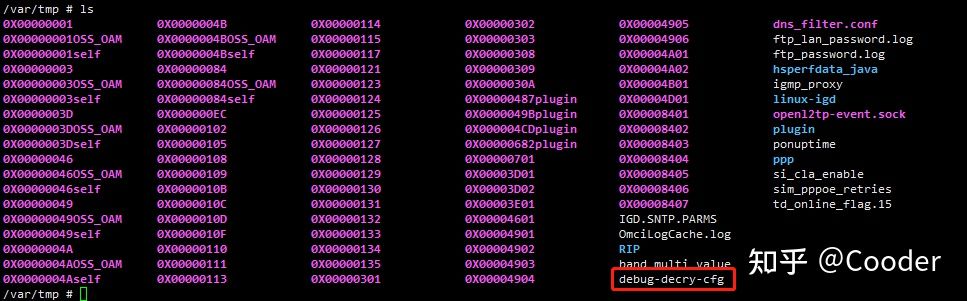

一、使用普通用户身份登录: http://192.168.1.1 二、登陆后访问地址:http://192.168.1.1/getpage.gch?pid=1002&nextpage=tele_sec_tserver_t.gch 三、启用telnet 四:Telnet 192.168.1.1 连接设备,【注意,此处密码输入时不提示字符,因此要仔细慢慢输入】 使用用户名:CMCCAdmin 密码:aDm8H%MdA 登录 这步可能遇到的问题: 1、网页确认的时候 显示“网页已经过期,刷新后重试” 如果刷新后 还是老问题 则换浏览器,我是edge不行 换的ie可以 2、下面两个不能选择,则先开启第一个保存后 刷新 后面两个就可以选择了。 3、Telnet登陆 我选择是的Xshell客户端,其实其他的cmd也都支持。 用户名、密码是上一步开启时候 得到的。 telnet 192.168.1.1 效果图:  运行 whoami 可以看到系统用户为root 4、解密配置文件 使用siddb解密系统的用户配置文件 sidbg 1 DB decry /userconfig/cfg/db_user_cfg.xml 解密后文件在 /tmp目录中  查看解密文件,可以使用vi打开 方便查找 cd /tmp vi debug-decry-cfg 搜索DevAuthInfo字段,这里面是设备登陆用户 可以看到,我的设备上一共有3个用户,其中第二用户user其实就是设备当前的登陆用户(普通用户);第一个CMCCAdmin看着是管理员,他的level是1;还有一个root用户 level和普通用户都是2。 到此 我们就成功拿到设备的几个隐藏的登陆密码 |

版块:

技术资料

1. 本站所有资源来源于用户上传和网络,仅作为演示数据,如有侵权请邮件联系站长!

2. 盗版,破解有损他人权益和违法作为,请各位站长支持正版!

2. 盗版,破解有损他人权益和违法作为,请各位站长支持正版!

技术资料

技术资料